Continuano le preoccupazioni in tema di abusi nell’utilizzo degli AirTag: un clone sviluppato da un ricercatore sarebbe riuscito ad aggirrae le regole anti-stalking di Apple

Apple ha preso nei giorni scorsi una ferma posizione contro gli abusi dettati dall’uso di AirTag, annunciando diverse migliorie che hanno lo scopo di impedire che i piccoli tracker economici della “mela” vengano utilizzati per seguire le persone. Un impegno certamente importante anche se non sufficiente a porre definitivo rimedio al problema, come dimostrato da una sperimentazione del ricercatore Fabian Braunlein di “Positive Security“.

Alla base dello studio vi è la necessità di toccar con mano gli accorgimenti approntati da Apple e valutare quanto quest’ultimi siano efficaci per prevenire fenomeni di stalking con l’uso di AirTag. Ebbene, il ricercatore ha ricreato un vero e proprio clone del tracker di Apple ed è riuscito, grazie ad alcuni escamotages che illustreremo per sommi capi nelle successive righe, a tracciare indisturbatamente un utente iPhone per oltre cinque giorni. Il problema, secondo il ricercatore, appare legato alla rete Dov’è, che allo stato attuale non è limitata ai soli AirTag.

Ma come ha fatto? Braunlein ha innanzitutto bypassato alcuni elementi che vengono utilizzati da Apple per l’identificazione di un AirTag, come ad esempio il numero di serie univoco associato all’ID Apple, trattandosi per l’appunto di un clone. Quest’ultimo, peraltro, non dispone di un altoparlante funzionante, un po’ come accaduto con gli altri cloni AirTag venduti su piattaforme di e-commerce.

POTREBBE INTERESSARTI ANCHE >>> OnePlus Nord CE 2 5G e Realme 9 Pro Plus: gemelli diversi ma con tanto stile

L’esperimento che dribbla le misure anti-stalking di Apple

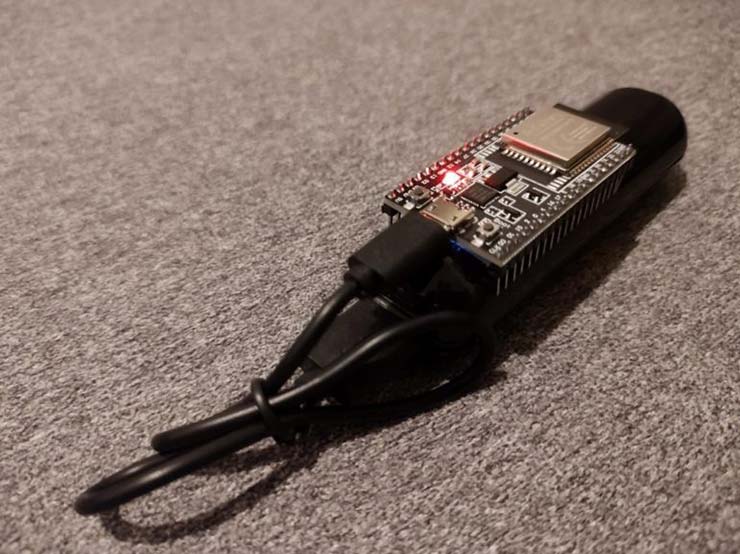

Come spiegato nel blog, il dispositivo imita in tutto e per tutto l’originale, ma reca con sé diversi accorgimenti per eludere le protezioni in un punto di privacy disposte da Apple. In primo luogo, il clone è basato su OpenHaystack, che altro non è che un framework per tracciare i dispositivi Bluetooth attingendo alle informazioni della rete Dov’è di Apple. L’AirTag clone è stato creato utilizzando un microcontrollore ES32 con supporto alla tecnologia Bluetooth, unito a un powerbank e a un cavo.

Il ricercatore è partito con l’illustrazione dello studio dicendo che Apple vuole identificare nel tempo degli AirTag specifici, e ciò allo scopo di distinguere i tracker economici che viaggiano con l’utente rispetto a quelli che sono semplicemente di passaggio. Nello studio è stato utilizzato un elenco di più di 2.000 chiavi pubbliche precaricate. Il clone ruotava spesso le chiavi pubbliche, inviandone una periodicamente, con l’elenco ripetuto in un frangente di tempo di circa 17 ore.

POTREBBE INTERESSARTI ANCHE >>> Amazon pensa alle famiglie: Echo Show 15 con Alexa arriva anche in Italia. E non costa neanche tanto

Il problema è che, secondo la fonte, mediante un algoritmo di derivazione e seeding comune impiegato sul clone e una semplice applicazione Mac, si potrebbe generare un “flusso di chiavi mai ripetuto”. Inoltre, attraverso l’uso di una funzione di derivazione irreversibile e la sovrascrittura del seed con l’output del round successivo, le forze dell’ordine o la stessa Apple non potrebbero ottenere chiavi pubbliche trasmesse dal tag, e ciò a prescindere dall’accesso fisico al clone. Il risultato è presto detto: l’app Android Tracker Detect e gli iPhone non sono riusciti a “fiutare” l’AirTag clone. L’unico a farlo è stata l’app AirGuard per via della modifica della chiave pubblica.